Come proteggersi dal Ransomware per garantire la sicurezza informatica aziendale? Prima di spiegare cosa fare per tutelare la propria impresa, spendiamo qualche parola per meglio descrivere la minaccia in questione.

Generalizzando possiamo dire che tale malware viene sostanzialmente diffuso dai pirati informatici per rubare file dai computer altrui e chiedere ai legittimi proprietari il pagamento di un riscatto in cambio di quanto preso illecitamente.

Molto simili al malware in questione sono i Cryptolocker, che crittografano informazioni rendendole inadoperabili (anche in questo caso l’autore del crimine chiede un riscatto in cambio delle chiavi di decrittazione).

Nonostante l’Italia sia un Paese in cui la sicurezza informatica comincia a diventare una priorità per molti, i casi di attacco crescono velocemente ogni giorno. Ecco dunque una serie di consigli per eliminare il problema prima che causi conseguenze serie: pratici suggerimenti da seguire ogni giorno!

Indice dei contenuti

- 1 Fare attenzione al contenuto delle e-mail

- 2 Attivare la visualizzazione delle estensioni in Windows

- 3 Limitare e controllare l’accesso alle risorse di rete

- 4 Fare il backup periodico di tutti i dispositivi utilizzati

- 5 Tenere aggiornati il sistema operativo e i software

- 6 Adoperare un personal firewall

Fare attenzione al contenuto delle e-mail

Nella maggior parte dei casi i Ransomware arrivano come allegati di email che sembrano essere inviate da grandi aziende dei settori elettrico, telefonico, di riscossione, ecc. In realtà questi messaggi vengono spediti da indirizzi falsi creati esclusivamente con l’obiettivo di truffare i destinatari. Come spiegato dall’associazione di difesa e orientamento dei consumatori Adoc, le grandi aziende non mandano quasi mai comunicazioni importanti tramite posta elettronica.

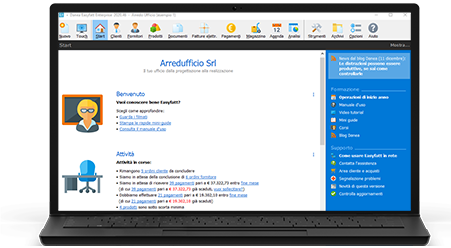

Easyfatt è il software gestionale utilizzato ogni giorno da oltre 100.000 imprese italiane.

Se si ha il dubbio, è comunque consigliabile contattare il mittente prima di aprire l’allegato per chiedere se il messaggio è effettivamente stato mandato dalla realtà in questione. Un’altra cosa da fare è verificare che il dominio dell’indirizzo mail abbia un’effettiva corrispondenza con l’attività da cui si pensa arrivi il messaggio.

Può poi essere utile anche un controllo dell’estensione dell’allegato: se questa corrisponde a EXE, .JS, .CMD, .BAT, .SCR, .JAR, .PIF, .COM, .PS1, .PS2, REG, .LNK, .INF .DLL, .MSC, .MSI, .HTA, .MSP molto probabilmente ci si trova dinanzi a un malware. In aggiunta a tutto ciò, si deve poi diffidare anche di tutti i documenti .ZIP o .RAR, in quanto potrebbero avere al loro interno virus di vario genere.

Attivare la visualizzazione delle estensioni in Windows

Visto che Microsoft Windows propone sistemi operativi che nascondono le estensioni dei file e non permettono agli utenti di controllare la natura dei documenti, Cryptolocker ha potuto in molte occasioni aggirare e ingannare le persone che navigavano in rete.

Per tutelare la sicurezza informatica aziendale, l’Agid invita a modificare le impostazioni del proprio sistema operativo, entrando in “Pannello di controllo” > “Aspetto e personalizzazione” > “Opzioni cartella” e deselezionando la casella “Nascondi le estensioni per i tipi di file conosciuti”.

Limitare e controllare l’accesso alle risorse di rete

Alcune varianti di tali malware riescono addirittura a controllare le risorse di rete, cifrando le informazioni delle cartelle condivise, anche se le stesse sono all’interno di un computer non infettato. Per evitare ciò, è opportuno non rendere continuo il collegamento a cartelle di rete nelle quali sono presenti file caratterizzati da una certa importanza.

Fare il backup periodico di tutti i dispositivi utilizzati

Anche se tutti i dispositivi utilizzati sono provvisti di antivirus, possono essere infettati ugualmente a causa dei frequentissimi nuovi virus introdotti di continuo in rete.

Per evitare problemi è bene tenere queste protezioni sempre aggiornate, ma dato che alle volte non è possibile, si consiglia di fare backup periodici, che consentano in caso di attacco di poter ripristinare il corretto funzionamento dei device in poche semplici mosse.

Avendo a disposizione delle copie di backup, si deve semplicemente formattare il disco rigido e ricaricare le informazioni salvate. Oltre a questa procedura, si può anche considerare l’uso di programmi o NAS che permettano il rilascio automatico del disco esterno.

Tenere aggiornati il sistema operativo e i software

Chi tiene alla propria sicurezza informatica deve poi fare tutto il possibile per mantenere aggiornati il sistema operativo e i software in esso installati. Questa pratica, oltre a essere alla portata di tutti, garantisce già di per sé una potente soluzione contro moltissimi malware presenti in circolazione.

Adoperare un personal firewall

Quando presente nel sistema operativo, il firewall va configurato in maniera tale da permettere la connessione web soltanto ai programmi indispensabili. In questo modo si impedisce che certe applicazioni o virus di vario genere scarichino codice dannoso all’interno dei dispositivi.

Se ci si accorge di aver preso un Ransomware, bisogna immediatamente spegnere il PC staccando la spina: visto che il suddetto malware agisce con grande velocità, prima si interrompe l’attività del computer più possibilità ci sono di recuperare i documenti e di ridurre il numero di informazioni crittografate.

Dopodiché è necessario staccare tutti i dispositivi collegati via USB, perché anche questi possono essere infettati. Se il personal computer è connesso in rete ad altri server e/o PC, bisogna staccare subito il cavo di rete e spegnere tali device per impedire che il virus si diffonda.

Per recuperare eventuali file persi, ci si deve rivolgere a un tecnico professionista, che con qualche stratagemma può ritrovare tutti i dati (o parte di essi). L’importante è non cedere mai al ricatto dei pirati informatici, perché non c’è la certezza che questi restituiscano quanto rubato e poi anche perché, accettando le condizioni, si diventa delle vulnerabili vittime di altri potenziali attacchi informatici.

Utilizzi Danea Easyfatt? scopri come creare le copie di sicurezza!

Nasco a Milano nel 1985 e il primo ricordo di scuola è il quaderno coi temi d’italiano che ancora conservo. Frequento il liceo artistico a Padova, ma passo intere giornate a scrivere racconti sugli ...

Vai agli articoli dell'autore >